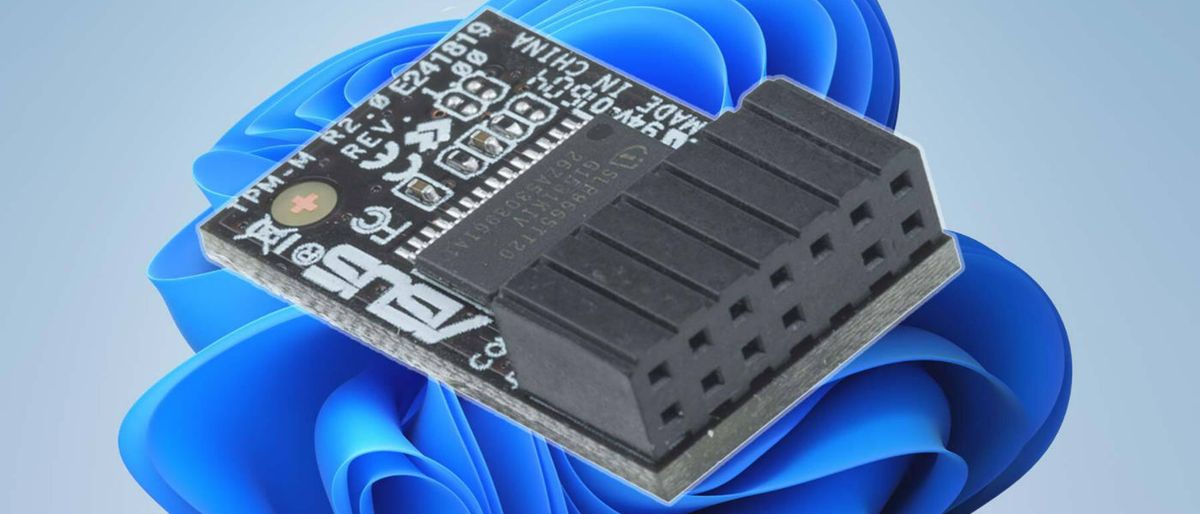

O TPM (Trusted Module Platform) integrado é hoje um elemento chave na segurança do sistema. Tanto que, como você bem sabe, a Microsoft só permitirá a instalação do Windows 11 em sistemas equipados com este sistema de segurança (com algumas exceções, como já falamos aqui), colocando usuários de sistemas mais antigos que não possuem um Chip TPM em uma situação complicada e que não tem a possibilidade de instalá-lo.

O fato é que fabricantes e desenvolvedores apostam em chips dedicados a garantir a segurança de determinadas operações, com TPM acompanhando sistemas compatíveis e enclave seguro conforme a implementação do mesmo projetado pela Apple. E não há dúvida de que, na grande maioria dos casos, este sistema oferece um nível de segurança mais do que adequado e com o qual podemos ficar calmos.

No entanto, o TPM revelou-se não infalível, em determinadas circunstâncias e com um procedimento complexo mas factível, é possível contornar a protecção que em teoria impede ligar e utilizar um sistema e, nas mesmas circunstâncias, aceder a uma rede corporativa , com os enormes riscos que isso representa. Antes de analisar a vulnerabilidade, voltamos a insistir no que mencionamos antes, são circunstâncias muito específicas, e não é um ataque ao alcance de ninguém, mas ainda é importante conhecê-lo e, se necessário, evitá-lo.

Esta descoberta é o resultado de uma investigação realizada e tornada pública há poucos dias por Grupo Dolos, cujos autores obtiveram acesso total ao disco rígido de um laptop pré-configurado para fornecer acesso a uma rede corporativa por meio de uma conexão VPN segura. Este tipo de configuração é muito comum em empresas que fornecem estes computadores aos seus trabalhadores para que estes possam teletrabalhar com segurança.

TPM é seguro, sua implementação nem tanto

Dada a segurança oferecida pelo chip TPM, muitos ataques são descartados, então os pesquisadores tentaram uma abordagem diferente, ou seja, buscaram pontos fracos relacionados ao próprio chip e sua integração no sistema. Com a configuração mais comum, o sistema inicializa diretamente no Windows, sem uma etapa anterior que exija a digitação de uma senha. Uma única chave, armazenada no chip, é usada para desbloquear o sistema.

A construção dos próprios chips TPM torna virtualmente impossível tentar acessar diretamente seus conteúdos. Alguns modelos são mesmo considerados como tendo uma função de autodestruição física se forem detectadas tentativas de acesso ao interior. Enquanto isso, os pontos que prendem o chip à placa são tão pequenos que, na prática, é quase impossível soldar qualquer coisa a eles para tentar acessar os dados que estão sendo transmitidos de e para o chip.

E qual seria o ponto de acesso a esse tráfego de dados? É aqui que precisamos saber se a conexão do TPM com a CPU é feita por meio de um barramento SPI (Serial Peripheral Interface) e que, devido à implementação de segurança do BitLocker, colocar um sniffer neste barramento de dados pode permitir a chave de descriptografia da unidade de armazenamento do sistema a ser obtido, uma vez que é transmitido sem criptografia.

Idealmente, por razões de segurança, o TPM deveria ter um barramento dedicado conectando-o à CPU, mas por razões de design e custo, verifica-se que o mesmo barramento usado para esta conexão também é usado por outros componentes da placa-mãe, incluindo o CMOS chip que hospeda o BIOS do sistema. O que há de especial neste chip? Bem, ao contrário do TPM, os pinos que o conectam à placa-mãe são muito grandes, então conectar algo a eles é muito mais fácil.

A próxima etapa foi analisar todo o tráfego de dados no barramento SPI ao qual o BIOS e o chip TPM estavam conectados, filtrando todos os dados para extrair a chave de criptografia. Não demorou muito para explorar o acesso do sistema ao disco rígido para obter acesso ao conteúdo da unidade de armazenamento. A partir desse momento, a guerra já estava vencida, os pesquisadores já haviam obtido a chave necessária para decifrar o conteúdo do disco.

Com a chave de descriptografia do drive obtida, os pesquisadores não tiveram mais que enfrentar a impossibilidade de desbloquear o sistema sem a chave: o próximo passo foi desconectar o SSD do laptop e conectá-lo a outro sistema para acessar seu conteúdo.

Ainda pior do que parecia

Durante a análise do conteúdo do disco rígido, chegou-se a uma constatação muito interessante: o PC tinha um cliente VPN corporativo instalado, pré-instalado e pré-configurado, pronto a usar. Ao contrário dos clientes VPN para usuários domésticos, as soluções corporativas têm um recurso muito interessante: eles estabelecem a conexão antes do logon do usuário. Desta forma, os scripts de domínio são executados nos sistemas assim que ligados, evitando a necessidade de autenticação por senha (específica para cada computador) em cada caso, o que pode ser um pesadelo para o administrador de tais sistemas.

O que isto significa? Bem, nesse ponto, os pesquisadores e atacantes em potencial poderiam recorrer a muitas técnicas conhecidas para introduzir malware no SSD do sistema atacado, que seria então remontado no PC. E quando esse PC, ou um despejo de seu disco em uma máquina virtual, for inicializado, ele acessará imediatamente a rede corporativa, de forma que não apenas a segurança daquele sistema, mas de toda a infraestrutura, ficará comprometida.

Como mencionamos no início, este é um ataque complexo, pois requer acesso físico ao sistema e, com certas medidas adicionais de segurança, é invalidado. A opção mais simples é que o usuário deve inserir uma senha para iniciar o sistema (o próprio sistema, não o Windows), e um sistema de segurança adicional também pode ser usado para fazer a comunicação entre o TPM e a CPU criptografada.

Trata-se, portanto, de um problema de segurança que não é fácil de explorar, mas que existe, pode ser reproduzido (ainda mais agora que se tornou público) e que mostra que mesmo tendo um chip TPM não garante a segurança total. E, como resultado, é essencial tomar medidas adicionais, como bloquear a inicialização do sistema com uma senha.

E há uma recomendação fundamental, acima de todas as outras: lembre-se de que nunca teremos 100% de segurança. Quer tenhamos um chip TPM, uma VPN muito segura, etc., não devemos negligenciar a segurança. Mantenha nossos computadores sob vigilância, não instale softwares de origem duvidosa, tenha muito cuidado com o que recebemos por e-mail … sim, nós sabemos, são as mesmas diretrizes de sempre, mas sua importância é fundamental quando se trata de nos proteger de ameaças.