Em uma revelação surpreendente, pesquisadores de cibersegurança da CYFIRMA descobriram um aplicativo Android malicioso chamado ‘Bate-papo seguro,’ que tem sido utilizado por hackers para se infiltrar e roubar dados sensíveis de usuários de plataformas populares de comunicação como Sinal e Whatsapp. Suspeita de estar ligada a o grupo indiano de hackers APT ‘Bahamut’ este spyware representa uma séria ameaça para os indivíduos em Sul da Asia.

Neste artigo, vamos lançar luz sobre o modo operandi dessa sofisticada campanha de ciberespionagem, ao mesmo tempo em que expõe o perigos representados para usuários desavisados.

Detalhes do ataque

O aplicativo ‘Safe Chat’ serve como Cavalo de Tróia, convidando usuários sob o disfarce de uma plataforma de bate-papo segura. Por meio de técnicas astutas de engenharia social, as vítimas são induzidas a acreditar que estão fazendo a transição para um meio de comunicação mais seguro. O aplicativo foi projetado com uma interface enganosa, imitando o aparência de um aplicativo de bate-papo legítimo, e até orienta os usuários por meio de um processo de registro aparentemente autêntico, instilando uma falsa sensação de credibilidade.

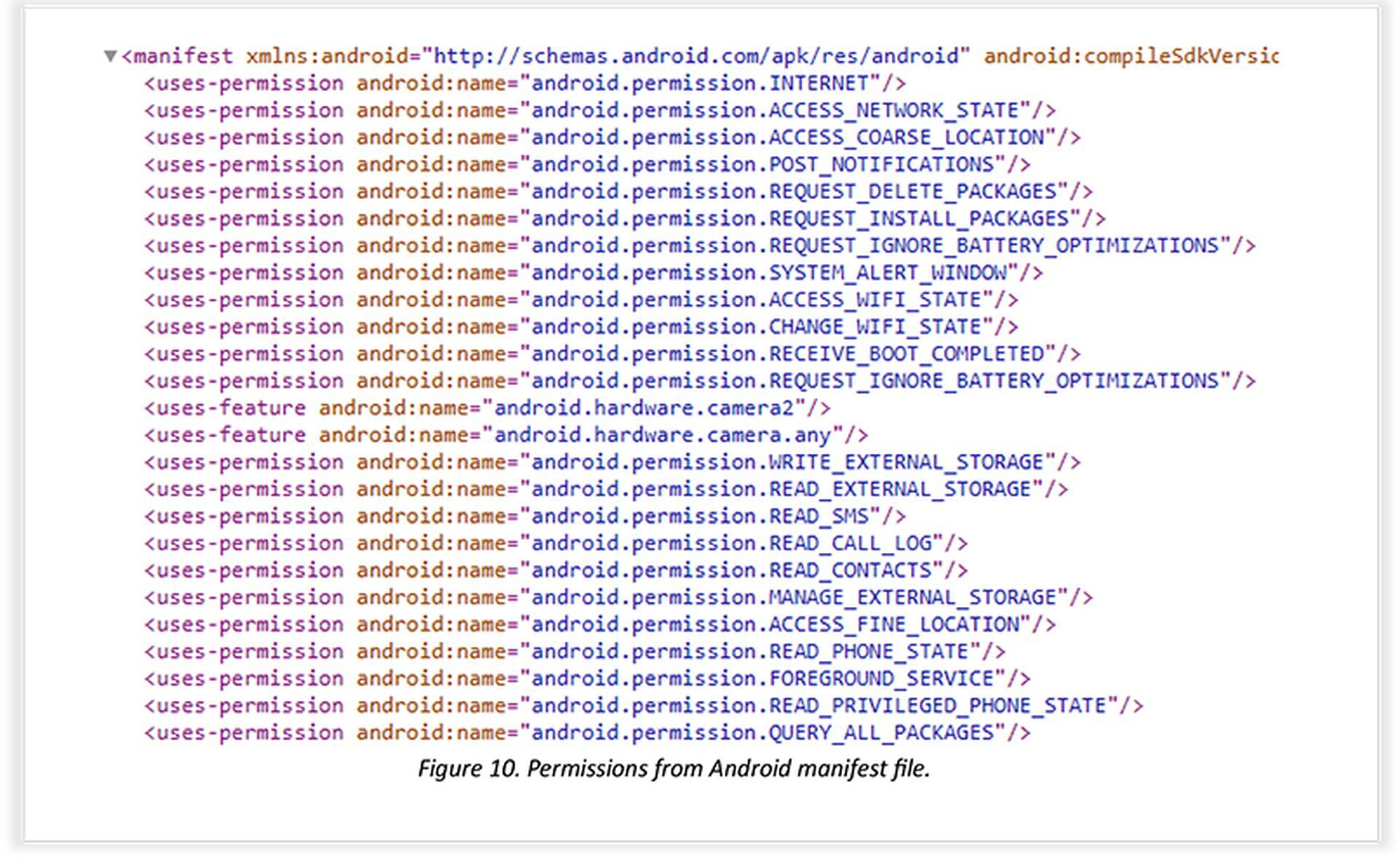

Adquirindo permissões de nível profundo

Uma etapa crucial no ataque envolve a obtenção de permissões para utilizar Serviços de Acessibilidade no dispositivo da vítima. Uma vez adquiridas, essas permissões são exploradas para conceder automaticamente ao spyware acesso estendido a dados confidenciais, incluindo o lista de contatos, mensagens SMS, registros de chamadas, armazenamento de dispositivo externo, e localização GPS precisa Informação.

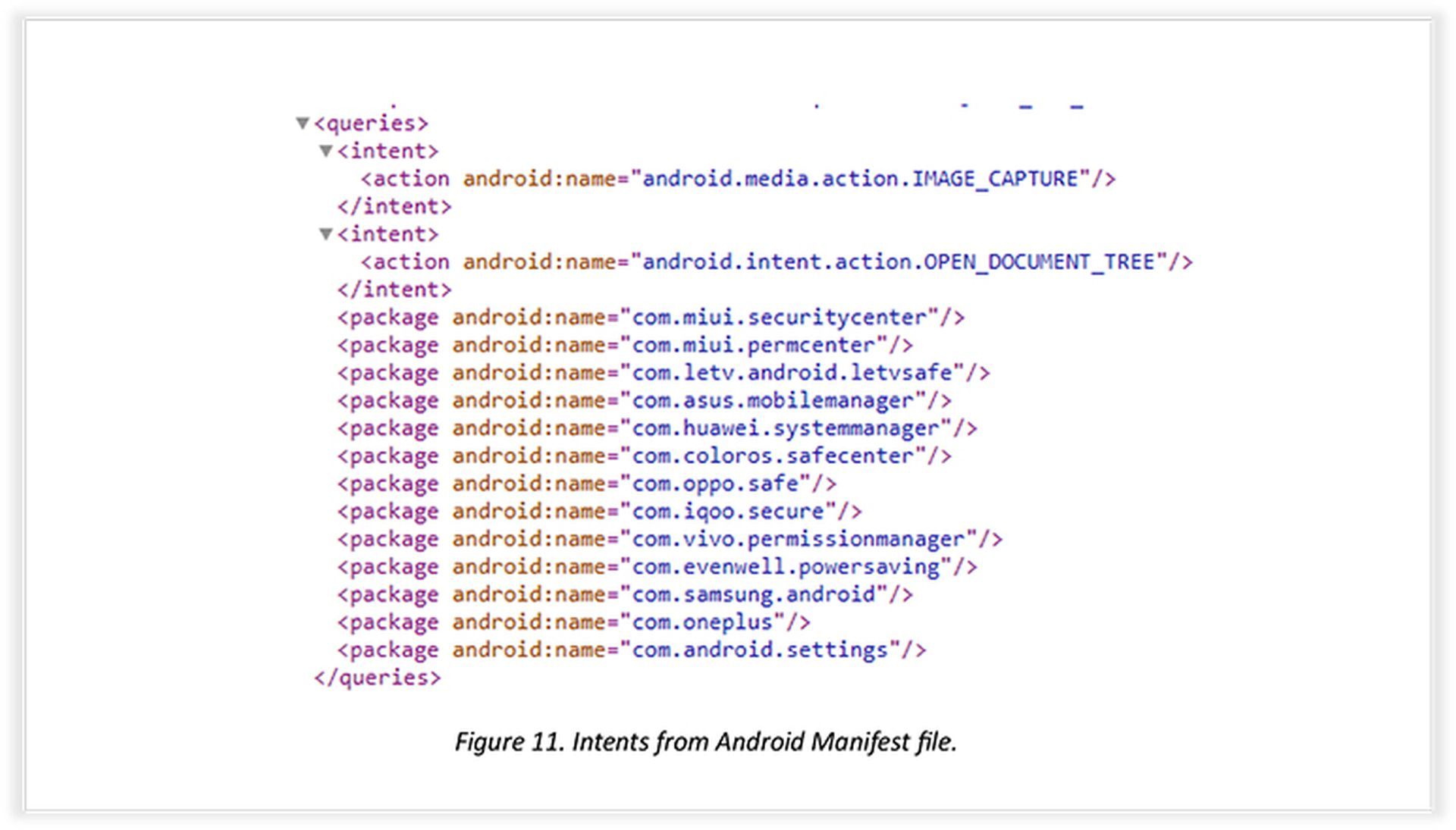

Para disfarçar ainda mais suas intenções, o aplicativo malicioso interage com outros aplicativos de comunicação já instalado no dispositivo. Ao usar intenções e permissões específicas, o ‘Safe Chat’ pode obter acesso a dados de plataformas como Telegram, Signal, WhatsApp, Viber, e Mensageiro do Facebook. Essa integração estratégica permite que o spyware continua indetectado enquanto furta silenciosamente informações de usuários desavisados.

Técnicas de exfiltração e evasão de dados

Um dedicado módulo de exfiltração de dados facilita a transferência de informações roubadas do dispositivo infectado para o comando do atacante e servidor de controle (C2) através da porta 2053. Os dados roubados são criptografados usando algoritmos sofisticados, incluindo RSA, BCE, e OAEPPadicionando, que fornecem uma camada adicional de segurança para os hackers. Além disso, os atacantes empregam um “deixe-criptografar” certificado para contornar as tentativas de interceptação, tornando-o extremamente desafiador para que os sistemas de segurança detectem e interrompam o processo de exfiltração.

Bahamut: Grupo de hackers patrocinado pelo Estado?

Os pesquisadores da CYFIRMA afirmam ter acumulado evidências convincentes ligando o grupo ‘Bahamut’ a atividades associadas a um governo estadual específico na Índia. Notavelmente, o grupo compartilha semelhanças marcantes com o ‘DoNot APT’ (APT-C-35) grupo de ameaça, também acredita-se ser patrocinado pelo estado. o compartilhado autoridade certificadora, metodologias de roubo de dados, e escopo de segmentação todos apontam para uma potencial colaboração ou sobreposição entre os dois grupos.

No mês passado, um ataque cibernético internacional também foi percebido como patrocinado pelo Estado, quando hackers chineses violaram o governo dos EUA usando um bug da nuvem da Microsoft.

A emergência de ‘Chat Seguro’ como uma ferramenta para roubo de dados sublinha a crescente sofisticação da ciberespionagem campanhas. Como os hackers continuam a explorar táticas de engenharia social e técnicas avançadas de evasão, é imperativo que os usuários precaução no exercício e instale apenas aplicativos de fontes confiáveis. Vigilância e adoção de medidas robustas de cibersegurança são essenciais para proteger os dados pessoais e evitar que sejam vítimas desses ataques insidiosos. Conscientização pública, colaboração entre pesquisadores de segurança, e ação imediata de empresas de tecnologia permanecem vitais na batalha contínua contra as ameaças cibernéticas.

Crédito da imagem em destaque: Joan Gamell/Unsplash