Um ataque contínuo à cadeia de suprimentos que invadiu o 3CX supostamente usa uma variante digitalmente assinada e trojanizada do cliente de desktop 3CX Voice Over Internet Protocol (VOIP) para atingir os clientes da empresa.

O sistema telefônico 3CX é usado por mais de 600.000 empresas em todo o mundo e tem mais de 12 milhões de usuários diários. 3CX é uma empresa de desenvolvimento de software VoIP IPBX.

Numerosas empresas e instituições conhecidas, incluindo American Express, Coca-Cola, McDonald’s, BMW, Honda, Air France, Toyota, Mercedes-Benz, IKEA e o Serviço Nacional de Saúde do Reino Unido, estão entre os clientes da empresa (que publicaram um alerta na quinta feira).

Pesquisadores de segurança da Sophos e CrowdStrike relataram que os invasores estão mirando seus ataques em usuários de software de softphone 3CX executando Windows e macOS.

“A atividade maliciosa inclui sinalização para infraestrutura controlada por ator, implantação de cargas úteis de segundo estágio e, em um pequeno número de casos, atividade manual no teclado”, disse a equipe de inteligência de ameaças da CrowdStrike.

“A atividade pós-exploração mais comum observada até o momento é a criação de um shell de comando interativo”, alertou o serviço gerenciado de detecção e resposta da Sophos.

Embora os especialistas da Sophos afirmem que “não podem validar essa atribuição com alta confiança”, a CrowdStrike acredita que o ataque foi realizado pela organização de hackers Labyrinth Collima, que é apoiada pelo governo norte-coreano. A afirmação da CrowdStrike preocupa muitos usuários do 3CX, embora ainda não tenha sido confirmada. Ultimamente, essas notícias preocupantes de hackers viram uma faísca: Linus Tech Tips hackeado no YouTube

Sabe-se que o comportamento do Labyrinth Collima se sobrepõe ao de outros atores de ameaças, como Lazarus Group da Kaspersky, Covellite da Dragos, UNC4034 da Mandiant, Zinc da Microsoft e Nickel Academy da Secureworks.

Como o 3CX foi hackeado em um ataque à cadeia de suprimentos?

Em relatórios divulgados na noite de quinta-feira passada, SentinelOne e Sophos também divulgaram que o programa de desktop 3CX trojanizado está sendo baixado como parte de um ataque à cadeia de suprimentos.

O SentinelOne chamou esse ataque à cadeia de suprimentos de “SmoothOperator”. Começa quando o instalador MSI é baixado do site da 3CX ou uma atualização é emitida para um aplicativo de desktop que já foi configurado.

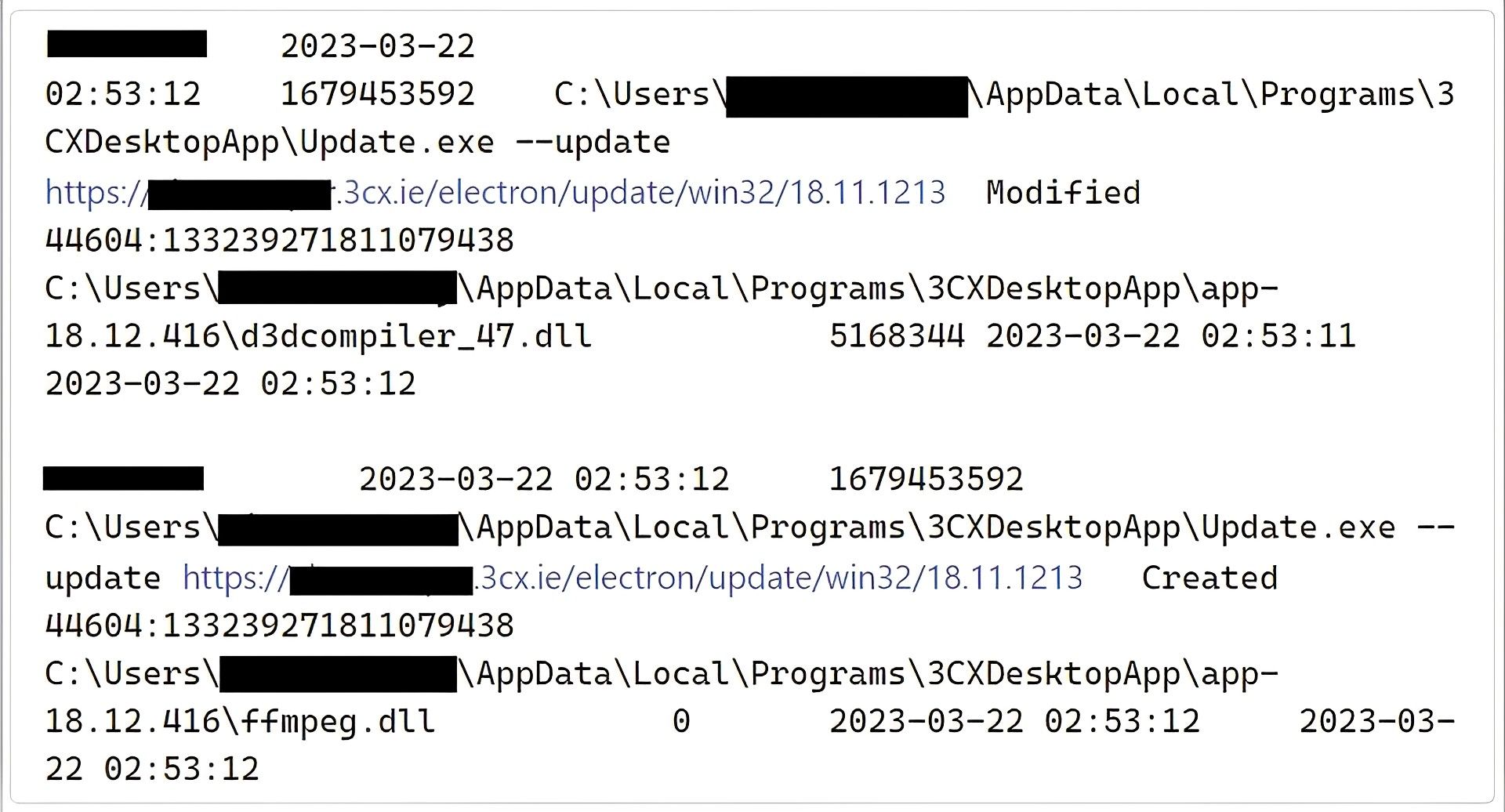

Os arquivos DLL maliciosos ffmpeg.dll [VirusTotal] e d3dcompiler 47.dll [VirusTotal] são extraídos quando o MSI ou atualização é instalado e são utilizados para realizar a próxima fase do ataque.

Mesmo que a DLL maliciosa ffmpeg.dll seja carregada e usada para extrair e descriptografar uma carga criptografada do d3dcompiler 47.dll, a Sophos afirma que o executável 3CXDesktopApp.exe não é malicioso.

Para baixar arquivos de ícone armazenados no GitHub que incluem texto codificado em Base64 anexado ao final das imagens, este shellcode criptografado do d3dcompiler 47.dll será executado.

Esses ícones são mantidos em um repositório do GitHub, o que indica que o primeiro ícone foi postado em 7 de dezembro de 2022.

De acordo com o SentinelOne, o malware usa essas strings Base64 para baixar uma carga final – uma DLL desconhecida – que rouba informações dos dispositivos infectados.

Os perfis de usuário do Chrome, Edge, Brave e Firefox podem conter dados e credenciais que esse novo malware é capaz de roubar, bem como informações do sistema.

“Neste momento, não podemos confirmar se o instalador do Mac é trojanizado da mesma forma. Nossa investigação em andamento inclui aplicativos adicionais, como a extensão do Chrome, que também podem ser usados para preparar ataques”, disse SentinelOne.

Enquanto isso, o CEO da 3CX, Nick Galea, afirmou em uma postagem no fórum na manhã de quinta-feira que o malware foi inserido no programa 3CX Desktop. Galea aconselha todos os usuários a desinstalar o aplicativo de desktop e mudar para o cliente PWA como resultado.

“Como muitos de vocês notaram, o 3CX DesktopApp contém um malware. Isso afeta o cliente Windows Electron para clientes que executam a atualização 7. Foi relatado a nós ontem à noite e estamos trabalhando em uma atualização para o DesktopApp que lançaremos nas próximas horas”, Galea compartilhou nos fóruns 3CX.

Source: 3CX hackeado em um ataque à cadeia de suprimentos que compromete 12 milhões de usuários